Modelos de Comunicação

- Paulo Ricardo Siqueira Soares

- Oct 19, 2023

- 15 min read

Ainda na década de 1970, com as demandas de comunicação foi necessário modelos que padronizassem a troca de dados, facilitando desenvolvimento de novas tecnologias e a produção pelos fabricantes. Esses modelos são utilizados ainda hoje para entender e guiar desenvolvimento de protocolos de comunicação e equipamentos.

Para entender melhor os próximos artigos, sobre redes industriais é crucial entender esses modelos, em especial o OSI que é o mais citado.

Modelo DOD – TCP/IP

O primeiro modelo gerado para padronizar uma conexão de dados foi criado pela Defense Advanced Research Projects Agency (DARPA), para o Department of Defense - DOD (Departamento de Defesa) dos Estados Unidos. Posteriormente passou a ser mais conhecido como TCP/IP.

Esse modelo foi o resultado de pesquisas da DARPA no final dos anos 1960, tendo com início a pioneira ARPANET em 1969. A DARPA trabalhava em vários protocolos nesse momento, com destaque para os trabalhos de Robert E Kahn em 1972 e seu trabalho na transmissão de dados através de satélite e em terra utilizando tecnologia via rádio, sendo capaz de transmitir dados tanto através de satélites como em estações em terra, em 1973 Vinton Cerf ajuda a desenvolver a existente ARPANET dentro do Network Control Program (NCP) e se une a Robert E Kahn para os trabalhos de criar uma arquitetura aberta de interconexão de modelos para assim desenvolver a próxima geração de protocolos para a ARPANET, nesse mesmo ano Kahn e Cerf conseguem a reformulação fundamental que consegue transportar ou esconder protocolos de redes locais usando o protocolo comum Internet Protocol, nosso famoso IP, e ao invés da rede ser responsável pela confiabilidade essa responsabilidade agora é dos hosts (equipamentos conectados na rede), são creditados também Hubert Zimmermann e Louis Pouzin que desenvolveram a rede CYCLADES, pois essa mesma teve uma grande influência no design. O protocolo foi implementado como Transmission Control Program (TCP) e publicado em 1974. No início o TCP gerenciava a transmissão de datagramas e o roteamento, mas conforme o protocolo foi crescendo foi recomendado uma divisão das funcionalidades, em camadas de protocolos, criando-se assim um principio de encapsulamento em camadas, aumentando também a escalabilidade e a flexibilidade, assim o TCP foi dividido em dois protocolos distintos Transmission Control Protocol e o Internet Protocol – TCP/IP.

Figura 1:Modelo DOD

Ao final o modelo DOD/TCP-IP, possui 4 camadas em sua primeira versão.

Camadas por ordem de encapsulamento de recebimento (de baixo para cima)

Camada 1 – Network Access: Essa camada é composta pela camada de enlace de dados (DLL – Data Link Layer) e pela camada física. Ela define as normas de transmissão de dados. É nela que estão tecnologias como Ethernet, RS-232, RS-485, FDDI, ATM, Token Ring, etc.

Camada 2 – Internet: Corresponde a funcionalidade da camada de rede, responsável pelo endereçamento lógico e roteamento de pacotes. Protocolos usados nessa camada: IP, ICMP, ARP, RARP.

Camada 3 – Host to Host: Responsável por criar e encerrar as comunicações, também faz a verificação da integridade de dados e manter o sequenciamento dos pacotes de dados. Protocolos usados são TCP e UDP.

Camada 4 – Process ou Application: Responsável por definir um nó para nó de aplicação, comunicação e interface do usuário, alguns protocolos utilizados são DNS, TFTP, SNMP, etc.

Atualmente o modelo foi atualizado conforme RFC6250 com data de 2011.

A camada 1 foi dividida em 2, aproximando-se mais do modelo OSI, contendo agora a camada física.

Figura 2: Comparação dos modelos TCP/IP-DOD e OSI

Assim agora temos a camada 1 (hardware) e a camada 2 de enlace de dados, sendo essa a primeira camada com agrupamento de informações.

Assim alguns autores adotam o modelo com 5 camadas.

Figura 3: Autores que adotaram o modelo TCP/IP - DOD com 5 Camadas

Modelo OSI

O modelo de referência OSI (Open System Interconnection) assim como os outros modelos veio da ideia de criar um padrão para redes para definir de amplamente a maneira de configurar e conectar as redes. O Modelo OSI representa um dos primeiros modelos a tentar juntar uma grande variedade de software e hardware de diversos fabricantes dentro de um framework de desenvolvimento de tecnologia de redes. No final dos anos de 1970-, dois projetos iniciaram independentemente com o mesmo objetivo de definir e unificar o padrão de arquitetura de redes, um administrado pela International Organization for Standardization (ISO) e outro pela International Telegraph and Telephone Consultative Committee ou CCITT (Abreviação do nome em francês), esses dois comitês internacionais de padrões desenvolveram um documento que define modelos de redes similares.

Em 1983 esses 2 documentos foram combinados para formar o padrão chamado The Basic Reference Model for Open Systems Interconnection – Modelo Básico de Referência para Sistemas Abertos de Interconexão – comumente chamado de Open system Interconnection Reference Model – Modelo de Referencia OSI ou Modelo OSI, foi publicado em 1984 pela ISSO como ISO7498 e pela renomeada CCITT (agora chamada Telecommunications Standardization Sector of the International Telecommunication Union ou ITU-T) como padrão X.200.

Um aspecto interessante da história do modelo OSI, é que originalmente o objeto não era criar um modelo primário para propósitos educacionais (mesmo que algumas vezes seja citada como), ele tinha a intenção de servir como a fundação do estabelecimento de uma suíte de protocolos amplamente adotada que poderia ser usada para redes de comunicação internacionais (o que a internet acabou se tornando).

Com o crescimento da internet a adoção de protocolos do modelo TCP/IP cresceu exponencialmente, mesmo assim o modelo OSI se tornou um dispositivo para explicar a operação não somente de protocolos do modelo OSI (que tem alguns sendo utilizados em larga escala), como para de outros modelos e para redes em geral. É muito usado como ferramenta educacional e como forma de identificar o funcionamento dos protocolos e componentes de rede, pois ajuda a descrever com mais detalhes, mesmo que muitos dispositivos e tecnologias não sejam desenvolvidos especificamente para atender ao Modelo OSI, muitos são descritos em termos de como se adequam entre as camadas do modelo. O modelo é também muito usado e para o desenvolvimento de hardware e software tornando mais simples e clara a forma de funcionamento dos componentes dentro do sistema da rede.

Vale citar que o conceito de 7 camadas foi provido pelo trabalho de Charles Bachman na Honeywell Information Services e que vários aspectos do modelo OSI envolveram experiencias com ARPANET, NPLNET, EIN e CYCLADES, por isso quaisquer semelhanças encontradas com o modelo TCP/IP, não são meras coincidência.

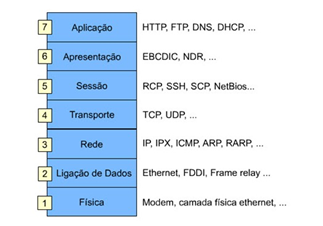

As 7 Camadas do Modelo OSI

Figura 4: Modelo OSI de 7 Camadas

O modelo OSI é encapsulado em 7 camadas

Camada 1 – Física:

A camada física é a camada mais baixa. Essa camada fornece recursos mecânicos, elétricos e outros recursos funcionais disponíveis para ativar ou desativar o dispositivo de rede, o tipo de informação tratada nessa camada são bits, estados lógicos elétricos 0 e 1

Dispositivos e componentes de rede que estão associados à camada física, são por exemplo, a antena e o amplificador, plugue e soquete para o cabo de rede, o repetidor, o traçado, o transceptor, a barra T e o terminador são (Terminador), em resumo é o meio físico de transferência de informação com ou sem fio.

Alguns exemplos da camada 1 são os padrões EIA/TIA 586A/B para redes Ethernet e EIA/TIA -485 e EIA/TIA – 232 para redes seriais.

Camada 2 – Enlace de Dados:

A camada de enlace de dados, também conhecida pelo seu nome em inglês data-link layer, define regras para quando um dispositivo envia informação sobre um meio físico em particular, essa camada também define o formato dos dados de controle cabeçalho (header) e trailer, assim permitindo que dispositivos enviar e receber dados com sucesso.

O meio físico está frequentemente sujeito a ruídos e às interferências mais diversas, necessitando, desta forma que funções mais inteligentes venham a suprir suas limitações.

A camada de enlace de dados entrega quadros (frames) entre os nós do mesmo nível da rede, os frames não atravessam as barreiras de uma rede local, o roteamento entre redes e endereçamentos globais são funções de protocolos de camadas superiores, sendo assim protocolos da camada de data-link tem o foco na entrega, endereçamento e arbitragem local. Sendo a camada de enlace de dados responsável somente pelo tráfego local, seus protocolos definem como recuperar de eventuais colisões de tráfego local, além de fornecer mecanismos de redução e prevenção de colisões.

Alguns exemplos de protocolos, da camada de enlace de dados são o Ethernet (IEEE 802.3) para redes locais multi-nós, Ponto a Ponto (Point-to-Point – PPP), HDLC e ADCCP para conexões ponto a ponto (dual-node).

O cabeçalho do quadro (frame) contém os endereços de origem e o destino, que indicam qual dispositivo é esperado que receba a informação e processe-a, que contrasta com endereços hierárquicos e roteáveis da camada de rede (3), pois na camada de rede os endereço são chamados planos (Flat), ou seja, não possui uma região no endereço que sirva para identificar o grupo lógico ou físico ao qual o endereço pertence.

Outra característica é o fato da camada de enlace de dados poder ter transmitir de maneira confiável ou não confiável, muitos dos protocolos dessa camada não possuem reconhecimento de recebimento do quadro e aceite, alguns protocolos não possuem nenhum tipo de checksum (verificação de integridade) ou verificação de erros de transmissão, neste caso protocolos de camadas superiores devem fornecer o controle de fluxo, reconhecimento e retransmissão.

As redes como a IEEE802 (LAN – Local Área Network), a camada de enlace de dados é descrita de maneira detalhada com as sub-camadas, controle de acesso ao meio – Media Access Control (MAC) e controle lógico – Logical Link Control (LLC), o que quer dizer que o protocolo IEEE802.2 LLC pode ser usado com todas as camadas da IEEE802 MAC como a Ethernet (IEEE 802.3), Token-Ring e IEEE802.11, além de outros fora da IEEE802 como o FDDI.

Figura 5: Enlace de dados - Sub-camadas

Sub-camada: Logical Link Control – LLC

A subcamada LLC, Multiplexa protocolos no topo da camada de enlace de dados e fornece o controle de fluxo, reconhecimento e notificação de erro, LLC também fornece endereçamento e controle do enlace de dados, especificando quais mecanismos podem ser usados para endereçamento das estações através do meio de transmissão e controla a troca de dados entre a origem e o destino.

Sub-camada: Media Access Control - MAC

MAC se refere a uma subcamada que determina quem tem permissão para acessar o meio (por exemplo com CSMA/CD), também é referida ao frame (quadro) que efetua entrega baseado no MAC Address está contido no mesmo.

Em termos gerais existem 2 formas de controle de acesso ao meio físico, distribuído e centralizado, quando o controle de acesso é feito de forma centralizada uma só máquina é responsável por controlar o acesso, da forma distribuída todas as máquinas fazem o controle do acesso (redes ethernet funcionam dessa forma).

O controle de acesso ao meio também determina onde quadro de dados termina quando o próximo inicia – sincronismo de quadros, neste caso existem 4 formas de sincronização de quadros:

Time Based (Baseado no Tempo): simplesmente a inserção de um determinado tempo entre os quadros. O grande problema dessa abordagem é que novos intervalos de tempo podem ser introduzidos ou antigos podem ser perdidos por causa de influências externas.

Contagem de Caracteres: Simplesmente conta os caracteres remanescentes do cabeçalho do quadro. Esse método, entretanto, é facilmente perturbado se o campo falhar de alguma forma, fazendo a sincronização ser difícil.

Byte Stuffing: precede o quadro com uma sequência especial em um byte como: DLE STX e sucedido por DLE ETX. Aparências de DLE (valor de byte 0x10) precisam ser escapadas (sequência de escape) com outro DLE. As marcas de início e parada são detectadas no receptor e removidas, bem como os caracteres DLE inseridos.

Bit Stuffing: similar ao byte stuffing, modificando os bits de início e final com um padrão de bits especiais. Ocorrência desse padrão de bits nos dados a serem transmitidos são evitadas inserindo um bit. Para usar o exemplo onde o sinalizador é 01111110, um 0 é inserido após 5 1s consecutivos no fluxo de dados. Os sinalizadores e os 0's inseridos são removidos no final do recebimento. Isso faz com que quadros longos arbitrários e fácil sincronização para o destinatário. Observe que esse bit é adicionado mesmo se o bit de dados a seguir for 0, o que não poderia ser confundido com uma sequência de sincronização, de modo que o receptor possa distinguir inequivocamente bits recheados de bits normais.

CSMA/CD – Protocolo da camada MAC utilizado por exemplo por redes Ethernet (IEEE 802.3) e CAN

CS – Carrier Sense: Capacidade de identificar se está ocorrendo transmissão, primeiro passo de uma transmissão Ethernet por exemplo.

MA – Multiple Access: Capacidade de múltiplos nós concorrerem pela utilização da mídia, ou seja, o CSMA/CD não gera prioridades no uso da mídia, nesse caso 2 placas podem tenta enviar dados ao mesmo tempo causando uma colisão inibindo o envio de dados nas 2 placas.

CD – Collision Detection: é responsável por identificar colisões na rede.

O CSMA/CD identifica quando a mídia (canal) está disponível (idle time) para a transmissão. Neste momento a transmissão é iniciada. O mecanismo CD (Collision Detection ou em português detecção de colisão) ao mesmo tempo obriga que os nós, escutem a rede enquanto emitem dados, razão pela qual o CSMA/CD é também conhecido por (LWT) “Listen While Talk“ traduzido como "escute enquanto fala".

Se o mesmo detecta uma colisão, toda transmissão é interrompida e é emitido um sinal (“jam” de 48 bits) para anunciar que ocorreu uma colisão. É interessante ser salientada real importância do sinal JAM. Ele é usado pois pode ocorrer de caso dos host, A e B, enviem mensagens ao mesmo tempo, colidam e que o sinal da colisão seja tão fraco que acabe não chegando ao outro host, por isto é enviado o sinal JAM. Ou seja, o sinal jam garante que ambos os hosts irão detectar a colisão e então calcular o tempo de back-off-time exponencial. Para evitar colisões sucessivas o nó espera um período de acordo com o back-off-time exponencial e volta a tentar transmitir.

CSMA/CA - Carrier sense multiple access with collision avoidance

Acesso múltiplo com verificação de portadora com anulação/prevenção de colisão é um método de transmissão que possui um grau de ordenação maior que o seu antecessor (CSMA/CD) e possui também mais parâmetros restritivos, o que contribui para a redução da ocorrência de colisões numa rede.

As máquinas interligadas através de uma rede identificam uma colisão quando o nível de sinal aumenta no meio. Antes de transmitir efetivamente um pacote, a estação avisa sobre a transmissão e em quanto tempo a mesma irá realizar a tarefa. Dessa forma, as estações não tentarão transmitir, porque entendem que o canal está sendo usado por outra máquina, porém, o tempo que as máquinas esperam para que possam enviar os seus pacotes não é indeterminado ou aleatório, as mesmas irão detectar quando o meio estiver livre.

É uma forma eficaz de administrar e ordenar o tráfego de pacotes em rede de computadores tendo um impacto relevante no sentido de diminuir as colisões, entretanto é conveniente ressaltar que apenas transmitir a intenção de trafegar pacotes aumenta o fluxo, impactando, desta forma, no desempenho da rede.

Os dispositivos de uma rede (WLAN) devem sentir o meio para verificar alimentação (estímulo de RF acima de um certo limite) e esperar até que o meio esteja livre antes de transmitir.

Utiliza um recurso chamado "solicitar para enviar" / "livre para enviar" (RTS/CTS).

Sendo assim o CSMA/CA é utilizado para redes sem fio (Wi-fi).

MAC ADDRESS

Media Access Control Address, é o endereço de identificação do hardware, inserido por cada fabricante, sendo um endereço único que identifica cada dispositivo na rede.

O Mac Address algumas vezes é chamado endereço de hardware ou Burn-in-Address(BIA), pelo fato ser gravado no chip na fábrica.

Composto por 6 bytes (48 bits) em hexadecimal separados por “:”

Exemplo: 00:0A:95:9D:69:1C

Os 3 primeiros bytes são definidos pelo IEEE, onde são utilizados para identificar os fabricantes.

Alguns exemplos de endereços de fabricantes:

Dell: 00-14-22

Cisco:00-10-96

Nortel:00-04-DC

Os três últimos bytes são definidos pelo fabricante, sendo este responsável pelo controle da numeração de cada placa que produz. Apesar de ser único e gravado em hardware, o endereço MAC pode ser alterado através de técnicas específicas.

Todos os dispositivos dentro de uma mesma rede devem possuir diferente endereços MAC, sendo muito útil nesse caso para identificar problemas com endereçamento IP.

Protocolos da Camada 2 Enlace de Dados:

ARCnet

ATM

Cisco Discovery Protocol (CDP)

Controller Area Network (CAN)

Econet

Ethernet

Ethernet Automatic Protection Switching (EAPS)

Fiber Distributed Data Interface (FDDI)

Frame Relay

High-Level Data Link Control (HDLC)

IEEE 802.2 (provides LLC functions to IEEE 802 MAC layers)

IEEE 802.11 wireless LAN

I²C

LattisNet

Link Access Procedures, D channel (LAPD)

Link Layer Discovery Protocol (LLDP)

LocalTalk

MIL-STD-1553

Multiprotocol Label Switching (MPLS)

Nortel Discovery Protocol (NDP)

Point-to-Point Protocol (PPP)

Profibus (Field Bus Datalink)

SpaceWire

Serial Line Internet Protocol (SLIP) (obsolete)

Split multi-link trunking (SMLT)

IEEE 802.1aq - Shortest Path Bridging

Spanning Tree Protocol

StarLan

Token ring

Unidirectional Link Detection (UDLD)

UNI/O

1-Wire

Modbus Serial Line Protocol

E a maioria das formas de comunicação serial

Serviços da Camada 2:

Ativação e desativação do Enlace de Dados;

Supervisão e Recuperação em caso de anormalidades;

Sincronização;

Segmentação e delimitação das unidades de dados;

Controle de erros e sequenciamento das unidades de dados;

Controle de Fluxo.

Camada 3 – Rede:

A camada de rede define 3 características da rede: endereçamento lógico, roteamento e determinação do caminho.

Roteamento define como os equipamentos (tipicamente roteadores), irão transmitir os pacotes até o destino.

Endereçamento lógico define como cada dispositivo pode ter um endereço que pode ser utilizado no processo de roteamento.

Determinação do caminho, se refere ao trabalho feito pelos protocolos de roteamento para aprender e escolher a melhor rota para envio dos pacotes até o destino.

Dentro do seu processo na camada 3, é definido também o processo de transferência de dados de tamanho variável (porém limitado) de maneira sequenciada da origem ao destino, que pode ser de uma rede para outra, diferentemente da camada 2 – enlace de dados, que garante a conexão entre elementos na mesma rede, esse processo é executado através do roteamento.

Como pode-se imaginar os roteadores operam nessa camada do modelo OSI.

Um grande número de protocolos de gerenciamento pertence a camada 3, incluindo protocolos de roteamento, protocolos roteáveis, grupos de gerenciamento multi-cast, protocolos de informação e erro da camada de rede e atribuição de endereços.

A informação na camada 3 é o pacote de dados (data packets).

Os protocolos comuns que operam na camada 3:

IPv4, IPv6, DHCP, ICMP, IGRP, EIGRP, RIP, RIP2, MARS, IGMP, IPSec.

Protocolos roteáveis:

Os protocolos roteáveis são aqueles que permitem que a informação (dados) seja transportada entre diferentes redes, alguns exemplos são o IP, IPX e o AppleTalk. Um requerimento para esses protocolos é um esquema de endereçamento. Dentro desse esquema de endereçamento deve ser capaz de identificar de qual rede o host pertence, para poder identificar o host dentro de uma determinada rede.

Protocolo de roteamento:

O protocolo de roteamento é somente usado por roteadores, tem como propósito, auxiliar os roteadores a criar e manter tabelas de roteamento, que contém as rotas de entregas de pacotes (packets). Alguns exemplos são o OSPF, EIGRP, RIP, BGP.

Camada 4 – Transporte:

É a camada que fornece serviços de comunicação host-to-host para as aplicações, serviços esses como a conexão orientada ou não-orientada, confiabilidade, controle de fluxo e multiplexação.

A informação da camada 4 é o segmento, sendo a primeira divisão da informação e adição de cabeçalhos de controle.

Tipicamente dividimos os protocolos da camada 4, como protocolos orientados a conexão onde seu grande representante é o TCP e os não orientados a conexão onde o UDP é o mais utilizado.

A os protocolos orientados a conexão verificam a sequencia das informações, e em caso de perda da mesma ele solicita novamente ao host a informação faltante, isso torna troca de informações mais segura, porém mais lenta, no caso dos protocolos sem orientação a conexão essa verificação do sequenciamento das informações é dispensada, nesse caso o protocolo é mais rápido porém existe a possiblidade de perda de informações esse tipo de protocolo é utilizado principalmente para streaming de vídeo.

Protocolos da camada de transporte:

ATP, AppleTalk Transaction Protocol

CUDP, Cyclic UDP

DCCP, Datagram Congestion Control Protocol

FCP, Fibre Channel Protocol

IL, IL Protocol

MPTCP, Multipath TCP

RDP, Reliable Data Protocol

RUDP, Reliable User Datagram Protocol

SCTP, Stream Control Transmission Protocol

SPX, Sequenced Packet Exchange

SST, Structured Stream Transport

TCP, Transmission Control Protocol

UDP, User Datagram Protocol

UDP-Lite

µTP, Micro Transport Protocol

Camada 5 – Sessão: A camada sessão define como iniciar, controlar e finalizar as conversas, chamadas de sessão, isso inclui controle e gerenciamento de múltiplas mensagens bidirecionais entre os nós de rede e também os procedimentos a serem tomados em caso de falha dessas mensagens. Ela faz a conexão entre as camadas de apresentação e transporte. Então basicamente enquanto a camada 4 gerencia a conexão entre os hosts a camada 5 gerencia a conexão entre as aplicações.

Protocolos da camada sessão:

ADSP, AppleTalk Data Stream Protocol

ASP, AppleTalk Session Protocol

H.245, Call Control Protocol for Multimedia Communication

ISO-SP, OSI session-layer protocol (X.225, ISO 8327)

iSNS, Internet Storage Name Service

L2F, Layer 2 Forwarding Protocol

L2TP, Layer 2 Tunneling Protocol

NetBIOS, Network Basic Input Output System

PAP, Password Authentication Protocol

PPTP, Point-to-Point Tunneling Protocol

RPC, Remote Procedure Call Protocol

RTCP, Real-time Transport Control Protocol

SMPP, Short Message Peer-to-Peer

SCP, Session Control Protocol

SOCKS, the SOCKS internet protocol, see Internet socket

ZIP, Zone Information Protocol

SDP, Sockets Direct Protocol

Camada 6 – Apresentação:

A camada 6 de apresentação é responsável pela “tradução “da informação, ou seja, pela forma de apresentação dos dados, sua formatação. Por exemplo é nessa camada que a criptografia irá trabalhar para proteger as informações (mesmo podendo também atuar nas camadas mais abaixo).

Basicamente, devemos pensar que nessa camada ao invés de simplesmente enviar informações na forma de datagramas ou pacotes entre hosts essa camada lida com os problemas de apresentação como por exemplo de strings de uma aplicação desenvolvida em C/C++ ou na serialização de estruturas complexas de dados usando por exemplo XML. Outro serviço que também está relacionado a essa camada é a compressão de dados para envio.

Alguns protocolos que operam nessa camada são:

TLS Transport Layer Security

AFP Apple Filing Protocol

SSL Secure Socket Layer

Camada 7 – Aplicação:

É a camada responsável por fornecer serviços as aplicações e gerenciamento de redes. É onde a saída dos dados para aplicação final, as aplicações por si mesmas não estão na camada.

As aplicações típicas que usam essa camada são o web browser, o cliente e o servidor de e-mail, servidores de serviços em geral.

Os protocolos que atuam nessa camada podemos citar os conhecidos, HTTP, Telnet, FTP, SMTP, DNS, RTP e SSH.

Princípio de encapsulamento de dados

Os dois modelos citados DOD - TCP/IP e OSI, trabalham com o conceito de encapsulamento de dados (que já foi inclusive citado algumas vezes durante as explanações dos modelos), esse princípio parte que a informação segue um fluxo de cima para baixo nas camadas para o envio e de baixo para cima no recebimento da informação, então nesse caso a informação é dividida em até chegar a camada física (envio de sequência de bits (menor informação possível), adicionando-se cabeçalhos de controle para garantir os serviços utilizados, da mesma forma que a mesma informação é reagrupada a partir das informações desses mesmos cabeçalhos até ser recuperada em sua totalidade pela aplicação no host de destino. Resumo o termo encapsulamento nada mais é que o processo de adicionar cabeçalhos (headers) em volta dos dados a serem enviados.

Agora podemos começar a falar de outros meios físicos e protocolos, passo a passo vamos dominando os conhecimentos sobre redes industriais.

Até o próximo artigo!

Bibliografia:

Cisco CCENT/CCNA - ICND1 100-101 - Official Cert Guide - Academic Edition

IEEE Std 802.3™-2012 (Revision of IEEE Std 802.3-2008)

otimo artigo